การเก็บข้อมูลจราจรทางคอมพิวเตอร์ ตาม พรบ.ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์

ต้องการ Download บทความนี้ ในรูปแบบ PDF

File ![]()

|

SRAN Security Center Log Compliance Management Network Security Appliance |

|

SRAN กับการเก็บข้อมูลจราจรทางคอมพิวเตอร์ ตาม พรบ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ ในระบบ SRAN ได้ถูกออกแบบมาเพื่อวิเคราะห์ และประเมินความเสี่ยง ที่พบในระบบเครือข่าย โดยเป็นระบบที่อัตโนมัติ ทุนแรงงาน และ การใช้คนมาเพื่อนั่งวิเคราะห์หาปัญหาระบบเครือข่าย อีกทั้งระบบ SRAN ได้ทำรายงานผลการเก็บข้อมูลจราจรทางคอมพิวเตอร์ ตาม พรบ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ได้อีกด้วย <p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-indent: 36pt; text-align: justify" class="MsoNormal"> ลักษณะการตรวจจับข้อมูลบนระบบเครือข่าย SRAN แบ่งตามหลักการ 3 in 3 out</p>

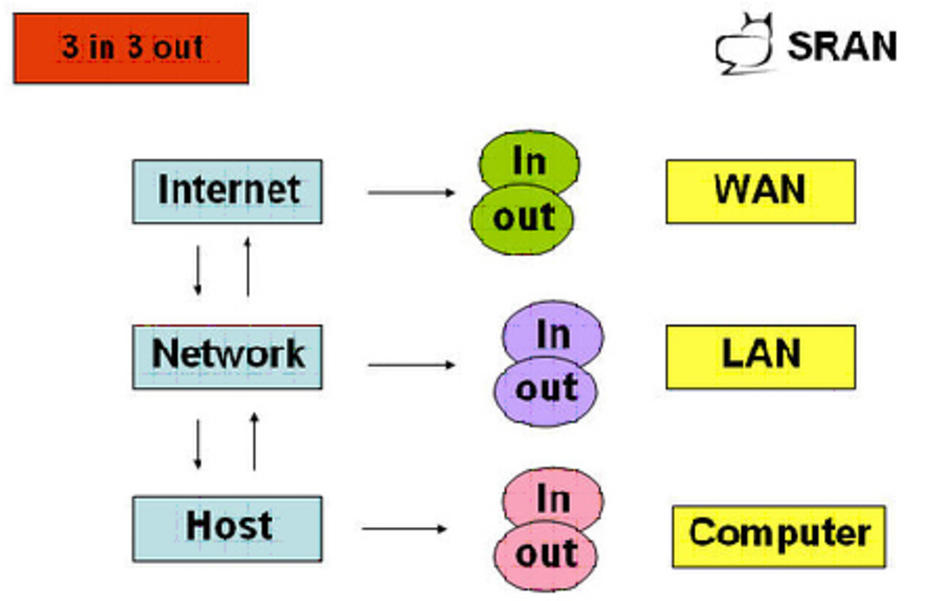

รูปที่ 1 หลักการ 3 in 3 out

นั่นคือการพิจารณาถึง การเข้า และ ออก ของข้อมูลในระบบเครือข่าย โดย ระบบ SRAN จะสนใจระดับชั้น Network ที่เป็นทั้ง Core Network (ระบบเครือข่ายหลัก) ไปจนถึง Border Network (ขอบเขตการใช้ระบบเครือข่าย)

คุณสมบัติ SRAN Security Center 1. ระบบวิเคราะห์ข้อมูลบนระบบเครือข่าย (Network Analysis) โดยพิจารณา ระบบการใช้ข้อมูล Bandwidth ที่ใช้งาน ทั้งที่เป็นข้อมูลเข้าและออก จากนั้นวิเคราะห์ตาม Protocol ที่ใช้งาน ได้แก่การตรวจการใช้ HTTP (Web) , SMTP (Mail) , FTP , P2P , etc 2. ระบบตรวจจับผู้บุกรุก และป้องกันภัยคุกคามทางเครือข่ายคอมพิวเตอร์ (Intrusion Detection and Prevention) ได้แก่การตรวจจับสิ่งผิดปกติที่เกิดขึ้นบนระบบเครือข่าย ทั้งที่เป็นภัยคุกคามจากภายนอกอินเตอร์เน็ต เข้าสู่ภายในองค์กรที่เรียกว่า Intrusion และภัยคุกคามจากภายในองค์กร ออกสู่อินเตอร์เน็ต Extrusion 3. ระบบประเมินความเสี่ยง (Network Vulnerability Assessment) 4. ทำเก็บข้อมูลจราจรทางคอมพิวเตอร์ (Log Compliance) ทำการออกรายงานผลเปรียบเทียบตาม พรบ ว่าด้วยการกระทำผิดทางคอมพิวเตอร์ และ Log ISO 17799 โดยมีหัวข้อดังนี้

l การเก็บข้อมูลจราจรระบบเครือข่ายตาม พรบ. ว่าด้วยการกระทำผิดทางคอมพิวเตอร์

เราจะสามารถเห็นความเคลื่อนไหวข้อมูลบนระบบเครือข่าย โดยใช้ระบบ SRAN Security Center ได้ตั้งแต่รุ่น SR 110 , SR 1035 , SR 1045 , SR 2040 และ SR 3060

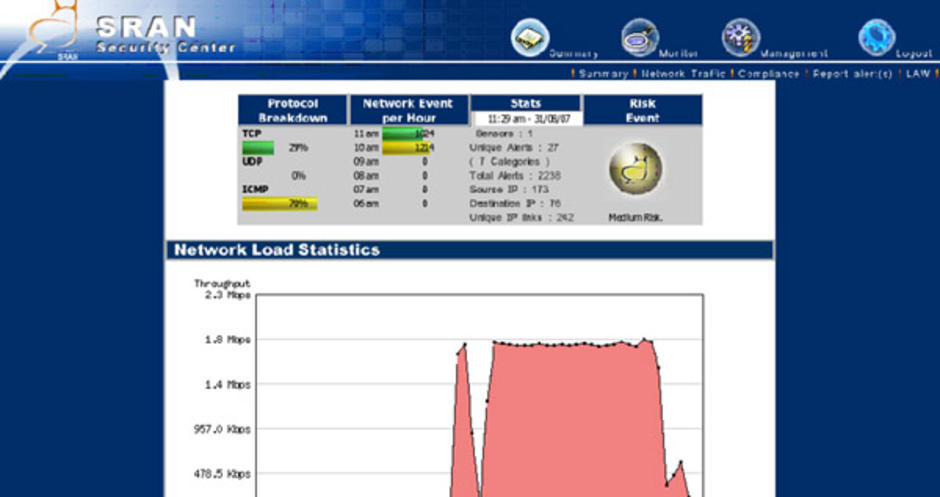

รูปที่

2

ภาพรวมความเสี่ยงที่เกิดขึ้นบนระบบเครือข่าย และทำการเลือกหน้า

LAW

(กฎหมาย)

จะปรากฏหน้า

พรบ.

ว่าด้วยการกระทำผิดทางคอมพิวเตอร์

ที่แสดงถึง

Log

ต่างๆ

ที่พบระบบเครือข่ายที่ติดตั้งระบบ

SRAN

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">

รูปที่

2

ภาพรวมความเสี่ยงที่เกิดขึ้นบนระบบเครือข่าย และทำการเลือกหน้า

LAW

(กฎหมาย)

จะปรากฏหน้า

พรบ.

ว่าด้วยการกระทำผิดทางคอมพิวเตอร์

ที่แสดงถึง

Log

ต่างๆ

ที่พบระบบเครือข่ายที่ติดตั้งระบบ

SRAN

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

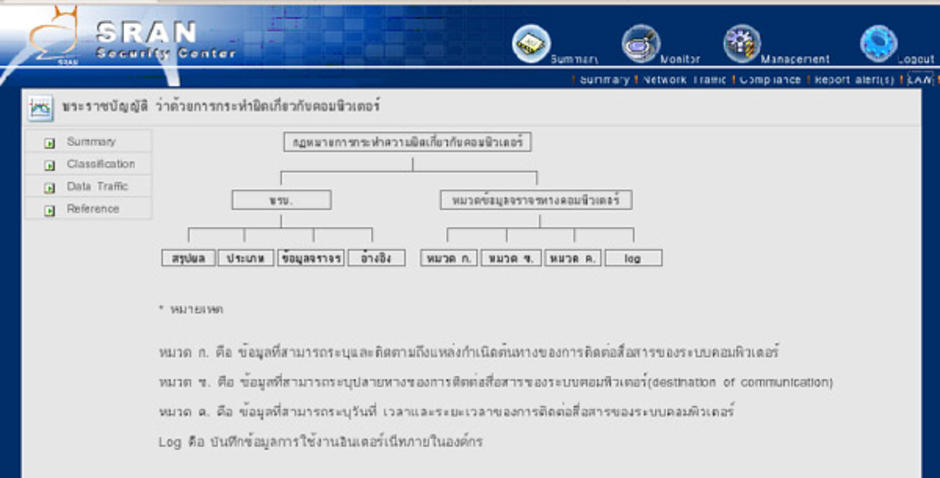

รูปที่

3

โครงสร้างหน้าจอ

Log

Compliance ในโครงสร้างหน้าจอนี้

ประกอบด้วย

2

ส่วน

คือส่วน

พรบ.

และ

หมวดข้อมูลจราจรทางคอมพิวเตอร์

ในเก็บข้อมูลจราจรทางคอมพิวเตอร์

แบ่งได้

4

ส่วนได้แก่หมวด

ก. คือ

ข้อมูลที่สามารถระบุและติดตามถึงแหล่งกำเนิดต้นทางของการติดต่อสื่อสารของระบบคอมพิวเตอร์หมวด

ข. คือ

ข้อมูลที่สามารถระบุปลายทางของการติดต่อสื่อสารของระบบคอมพิวเตอร์

หมวด

ค. คือ

ข้อมูลที่สามารถระบุวันที่

เวลาและระยะเวลาของการติดต่อสื่อสารของระบบคอมพิวเตอร์

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">ส่วนสุดท้ายคือ

การบันทึกข้อมูลการใช้งานอินเตอร์เน็ทภายในองค์กร

</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">

</p>

รูปที่

3

โครงสร้างหน้าจอ

Log

Compliance ในโครงสร้างหน้าจอนี้

ประกอบด้วย

2

ส่วน

คือส่วน

พรบ.

และ

หมวดข้อมูลจราจรทางคอมพิวเตอร์

ในเก็บข้อมูลจราจรทางคอมพิวเตอร์

แบ่งได้

4

ส่วนได้แก่หมวด

ก. คือ

ข้อมูลที่สามารถระบุและติดตามถึงแหล่งกำเนิดต้นทางของการติดต่อสื่อสารของระบบคอมพิวเตอร์หมวด

ข. คือ

ข้อมูลที่สามารถระบุปลายทางของการติดต่อสื่อสารของระบบคอมพิวเตอร์

หมวด

ค. คือ

ข้อมูลที่สามารถระบุวันที่

เวลาและระยะเวลาของการติดต่อสื่อสารของระบบคอมพิวเตอร์

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">ส่วนสุดท้ายคือ

การบันทึกข้อมูลการใช้งานอินเตอร์เน็ทภายในองค์กร

</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

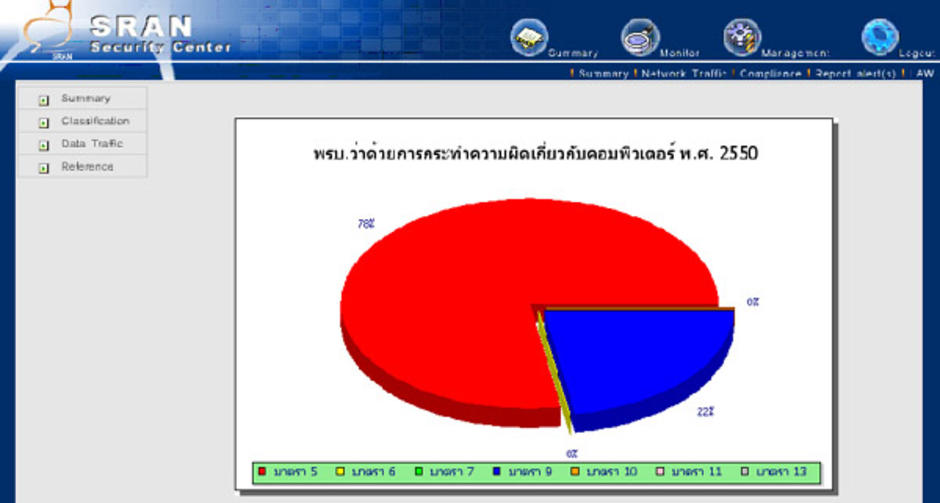

รูปที่

4

กราฟสรุปเหตุการณ์ผิดปกติในระบบเครือข่ายที่อาจจะส่งผลกระทบตามมาตราต่างๆ

ใน

พรบ.

</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

รูปที่

4

กราฟสรุปเหตุการณ์ผิดปกติในระบบเครือข่ายที่อาจจะส่งผลกระทบตามมาตราต่างๆ

ใน

พรบ.

ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">จากรูปเห็นว่า

มีเหตุการณ์ที่อาจจะเข้าข่ายการกระทำผิด

ตามมาตรา

5

อยู่

78

%</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

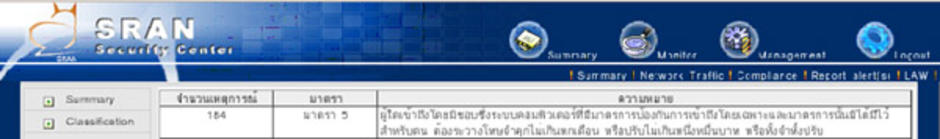

<p style="margin: 0cm 0cm 0pt; text-align: center" class="MsoNormal" align="center">รูปที่

5

จัดจำนวนเหตุการณ์

และความหมายของมาตราที่ระบบ

SRAN

ตรวจจับได้</p>

ซึ่งกล่าวถึง

การเข้าถึงโดยมิชอบซึ่งระบบคอมพิวเตอร์ที่มีมาตรการป้องกันการเข้าถึงโดย

เฉพาะและมาตรการนั้นมิได้มีไว้สำหรับตน

ต้องระวางโทษจำคุกไม่เกินหกเดือน

หรือปรับไม่เกินหนึ่งหมื่นบาท

หรือทั้งจำทั้งปรับ

คิดเป็น

184

เหตุการณ์

ซึ่งประกอบด้วย-

การพยายามเข้าถึงระดับ

User

Account Admin จำนวน

1

ครั้ง-

การพยายามเข้าถึงระดับ

User

ทั่วไปอยู่

183

ครั้ง

ดังแสดงในรูปที่

6

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">

</p>

<p style="margin: 0cm 0cm 0pt; text-align: center" class="MsoNormal" align="center">รูปที่

5

จัดจำนวนเหตุการณ์

และความหมายของมาตราที่ระบบ

SRAN

ตรวจจับได้</p>

ซึ่งกล่าวถึง

การเข้าถึงโดยมิชอบซึ่งระบบคอมพิวเตอร์ที่มีมาตรการป้องกันการเข้าถึงโดย

เฉพาะและมาตรการนั้นมิได้มีไว้สำหรับตน

ต้องระวางโทษจำคุกไม่เกินหกเดือน

หรือปรับไม่เกินหนึ่งหมื่นบาท

หรือทั้งจำทั้งปรับ

คิดเป็น

184

เหตุการณ์

ซึ่งประกอบด้วย-

การพยายามเข้าถึงระดับ

User

Account Admin จำนวน

1

ครั้ง-

การพยายามเข้าถึงระดับ

User

ทั่วไปอยู่

183

ครั้ง

ดังแสดงในรูปที่

6

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

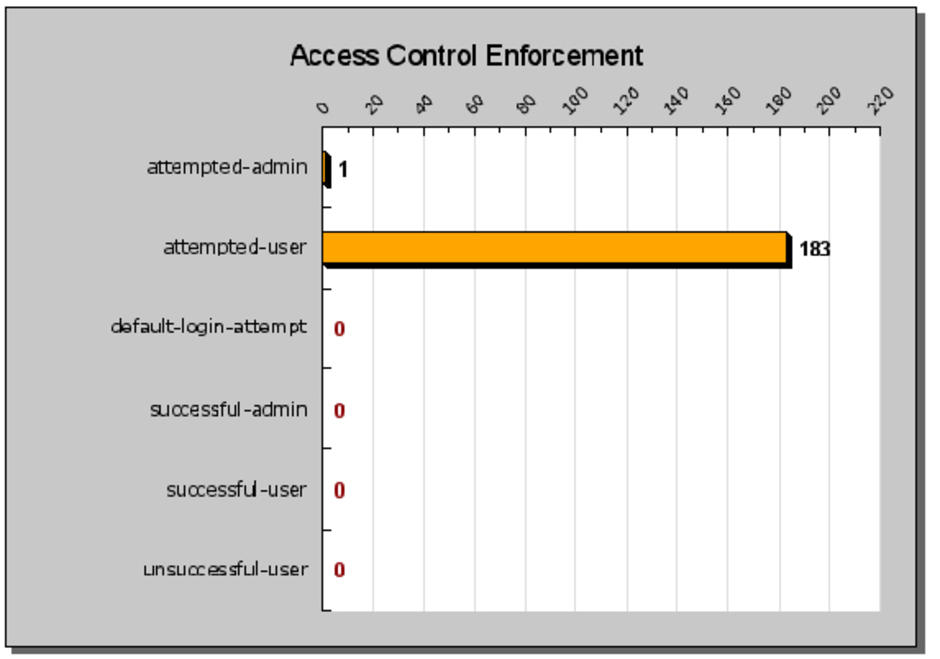

รูปที่

6

แสดงถึงระดับการเข้าถึงระบบ

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify" class="MsoNormal">ในหน้าการเก็บข้อมูลจราจรตามหมวดต่างๆ

ระบบ

SRAN

ได้ประมวลผลโดยใช้เทคโนโลยี

Ajax

จะเป็นการประมวลผลข้อมูลจราจรที่เกิดขึ้นบนระบบเครือข่ายที่ทำการติดตั้ง

SRAN

แบบ

Real –

Time ไม่ต้องทำการรีเฟรสหน้าจากบราวเซอร์ </p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">

</p>

รูปที่

6

แสดงถึงระดับการเข้าถึงระบบ

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify" class="MsoNormal">ในหน้าการเก็บข้อมูลจราจรตามหมวดต่างๆ

ระบบ

SRAN

ได้ประมวลผลโดยใช้เทคโนโลยี

Ajax

จะเป็นการประมวลผลข้อมูลจราจรที่เกิดขึ้นบนระบบเครือข่ายที่ทำการติดตั้ง

SRAN

แบบ

Real –

Time ไม่ต้องทำการรีเฟรสหน้าจากบราวเซอร์ </p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

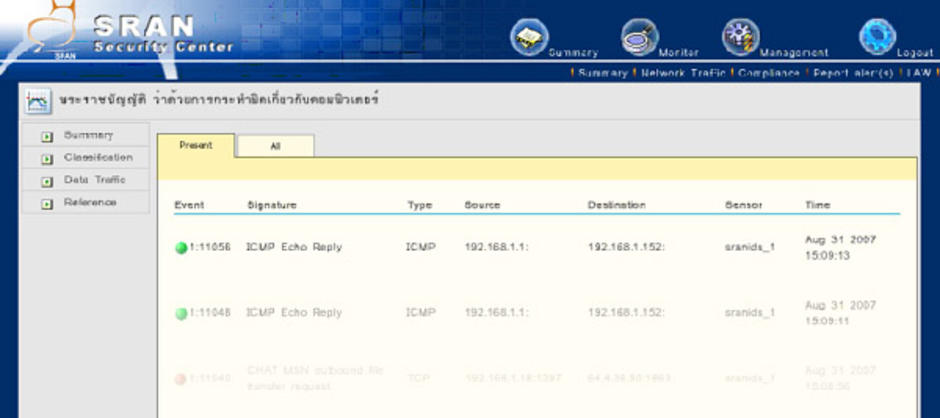

<p style="margin: 0cm 0cm 0pt; text-align: center" class="MsoNormal" align="center">รูปที่

7

แสดงเหตุการณ์ตามเวลา

และทำการบันทึกเหตุการณ์ที่เกิดขึ้น

(Data

Traffic) บนตัวระบบ

SRAN</p>

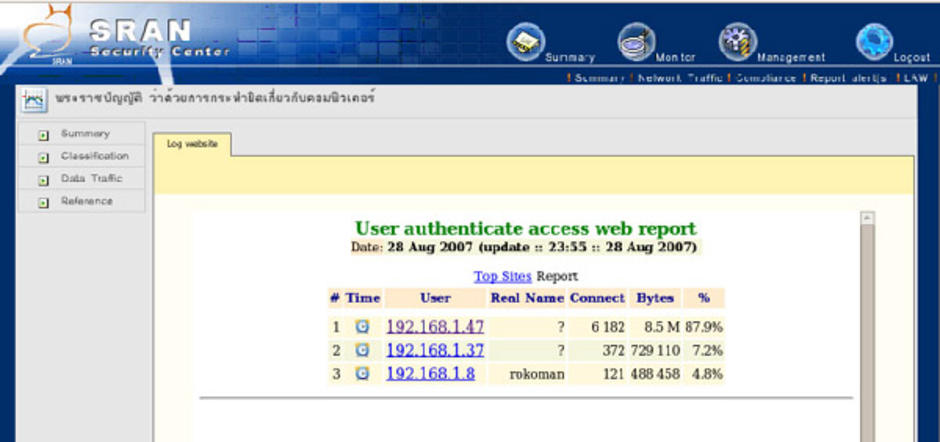

l

การเก็บ

Log

ของ

User

Authentication ได้แก่

การระบุ

IP

ที่ทำการเปิดใช้งานเว็บไซด์

(www)

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">เมื่อทำการ

Login

เพื่อเข้าสู่ระบบ

SRAN</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">

</p>

<p style="margin: 0cm 0cm 0pt; text-align: center" class="MsoNormal" align="center">รูปที่

7

แสดงเหตุการณ์ตามเวลา

และทำการบันทึกเหตุการณ์ที่เกิดขึ้น

(Data

Traffic) บนตัวระบบ

SRAN</p>

l

การเก็บ

Log

ของ

User

Authentication ได้แก่

การระบุ

IP

ที่ทำการเปิดใช้งานเว็บไซด์

(www)

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">เมื่อทำการ

Login

เพื่อเข้าสู่ระบบ

SRAN</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

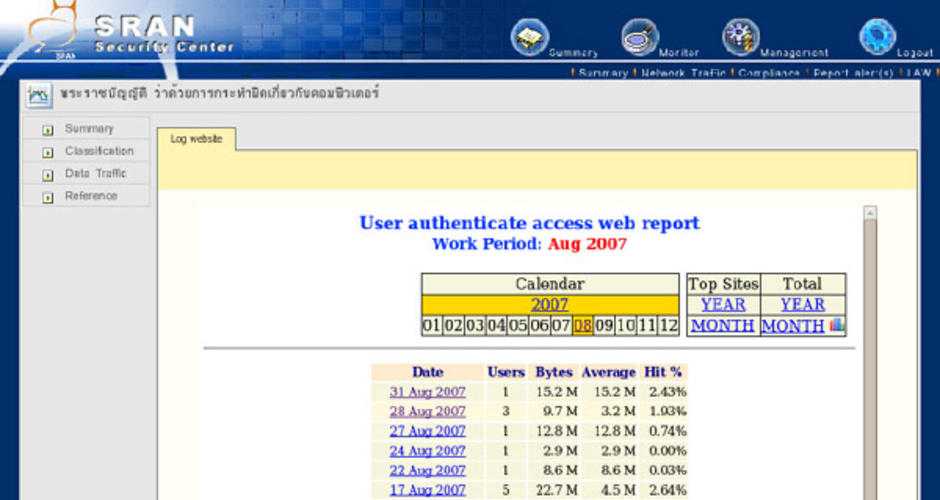

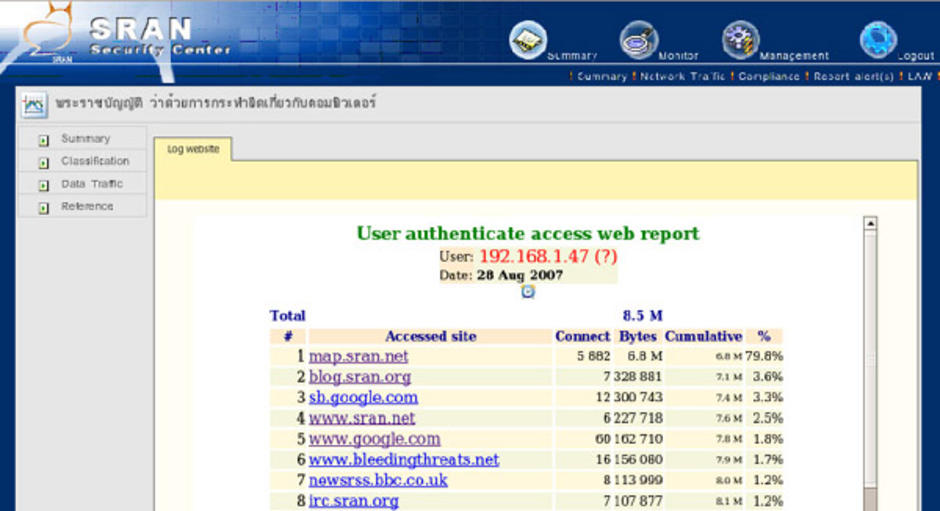

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left">รูปที่

8

เป็นการบันทึกการเยี่ยมชม

Web

รายวันตามการใช้งาน

User</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left">

</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left">รูปที่

8

เป็นการบันทึกการเยี่ยมชม

Web

รายวันตามการใช้งาน

User</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left">

</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left">รูปที่

9

เปิดเรียกดูการใช้งาน

User

ตาม

IP

ที่ทำการเปิด

Web

(www) หากเครื่องที่ได้ทำการระบุชื่อ</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left">

จะปรากฏชื่อคอมพิวเตอร์ที่ Real

Name เช่น

IP

192.168.1.8 ชื่อเครื่อง

rokoman

เป็นต้น</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">

</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left">รูปที่

9

เปิดเรียกดูการใช้งาน

User

ตาม

IP

ที่ทำการเปิด

Web

(www) หากเครื่องที่ได้ทำการระบุชื่อ</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left">

จะปรากฏชื่อคอมพิวเตอร์ที่ Real

Name เช่น

IP

192.168.1.8 ชื่อเครื่อง

rokoman

เป็นต้น</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal" align="left"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

รูปที่

10

สามารถตรวจดูการเปิดราย

User

ที่ทำการ

login

ได้โดยจัดอันดับการเปิด

Web

จากการใช้ข้อมูลมากไปน้อย

</p>

รูปที่

10

สามารถตรวจดูการเปิดราย

User

ที่ทำการ

login

ได้โดยจัดอันดับการเปิด

Web

จากการใช้ข้อมูลมากไปน้อย

ในรูปเห็นว่า IP

192.168.1.47 เปิด

Web

http://map.sran.net/

จากอัตราการใช้งาน

6.8M

และคิด

79.8%

ของการเปิดเว็บไซด์ทั้งหมดของ

User/IP

192.168.1.47 l

การเก็บ

Log

เหตุการณ์ที่ผิดปกติบนระบบเครือข่ายตาม

ISO

17799

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal">นอกจาก

SRAN

จะทำการเก็บข้อมูลตาม

พรบ.

แล้ว

ยังสามารถที่จะ

Compliance Log

ที่เกิดขึ้นให้สอดคล้องกับ

ISO

17799 ได้อีกด้วย

เพื่อเป็นประโยชน์ให้กับนักตรวจสอบระบบสารสนเทศ

ได้สะดวกในการทำงาน

(IT

Auditor)</p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"></p>

<p style="text-justify: inter-cluster; margin: 0cm 0cm 0pt; text-align: justify; tab-stops: 204.0pt" class="MsoNormal"> </p>

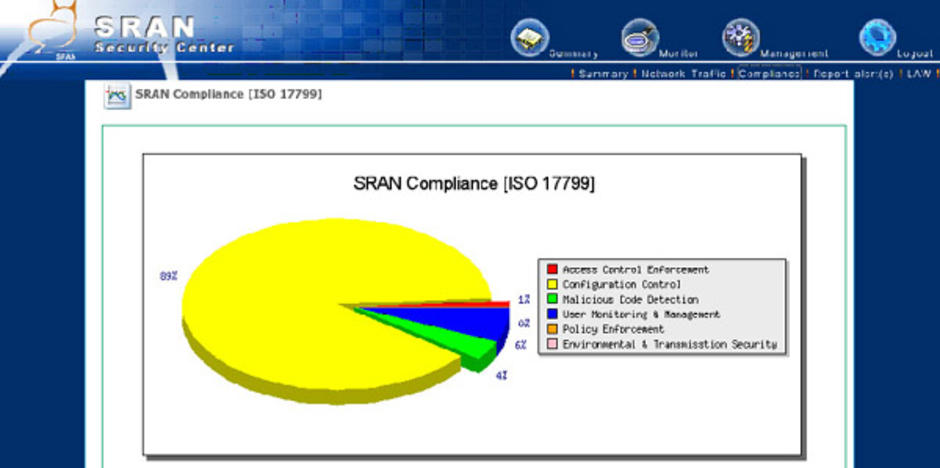

รูปที่

11

กราฟที่เกิดขึ้น

จาก

Log

Compliance ISO 17799 ระบบ

SRAN

จะทำการตรวจตามหัวข้อดังต่อไปนี้

เรื่อง

Access

Control Enforcement หมายถึง

Log

การเข้าถึงระบบต่างๆเรื่อง

Configuration

Control หมายถึง

Log

ที่เกิดขึ้นจากการปรับแต่งระบบ

ทั้งอุปกรณ์ฮาร์ดแวร์

และซอฟต์แวร์ที่เกิดขึ้นบนระบบเครือข่ายเรื่อง

Malicious

Code Detection หมายถึง

Log

ที่เกิดขึ้นจากซอฟต์แวร์ไม่พึงประสงค์

ที่อาจจะเกิดจากการใช้งานที่ผิดปกติ

หรือ

มีการยิงข้อมูล

virus/worm

รวมถึง

Spam

หรือ

</p>

รูปที่

11

กราฟที่เกิดขึ้น

จาก

Log

Compliance ISO 17799 ระบบ

SRAN

จะทำการตรวจตามหัวข้อดังต่อไปนี้

เรื่อง

Access

Control Enforcement หมายถึง

Log

การเข้าถึงระบบต่างๆเรื่อง

Configuration

Control หมายถึง

Log

ที่เกิดขึ้นจากการปรับแต่งระบบ

ทั้งอุปกรณ์ฮาร์ดแวร์

และซอฟต์แวร์ที่เกิดขึ้นบนระบบเครือข่ายเรื่อง

Malicious

Code Detection หมายถึง

Log

ที่เกิดขึ้นจากซอฟต์แวร์ไม่พึงประสงค์

ที่อาจจะเกิดจากการใช้งานที่ผิดปกติ

หรือ

มีการยิงข้อมูล

virus/worm

รวมถึง

Spam

หรือ

ความเห็น (1)

ไม่ทราบว่าอุปกรณ์ตัวนี้สามารถนําไปใช้กับร้าน อินเตอร์เน็ตเกมส์ ได้ไหมครับแล้วจะมีปัญหากับตัวเกมส์ออนไลท์รึเปล่าครับ