แนวโน้มภัยคุกคามข้อมูลสารสนเทศ ปี 2553

แนวโน้มภัยคุกคามข้อมูลสารสนเทศ ปี 2553

1.แอนตี้ไวรัสไม่เพียงพอสำหรับการป้องกัน

การกำเนิดขึ้นของมัลแวร์แบบโพลีมอร์ฟิค (polymorphic code) ซึ่งเป็นโค้ดที่สามารถเปลี่ยนรูปแบบได้ทุกครั้งที่มันทำงาน แต่ยังคงรักษาอัลกอรึทึมเดิมไว้ โดยเชลล์โค้ดและหนอนคอมพิวเตอร์ หรือมัลแวร์ชนิดใหม่ๆ จะใช้เทคนิคในการซ่อนตัวตนของมัน ดังนั้นแอนตี้ไวรัสที่ใช้วิธีการเดิมๆ ที่อาศัยการวิเคราะห์มัลแวร์เพียงอย่างเดียวจึงไม่เพียงพอต่อการป้องกันภัยคุกคามอีกต่อไป จึงต้องอาศัยวิธีการใหม่ๆ ในการตรวจจับมัลแวร์มาใช้ด้วย

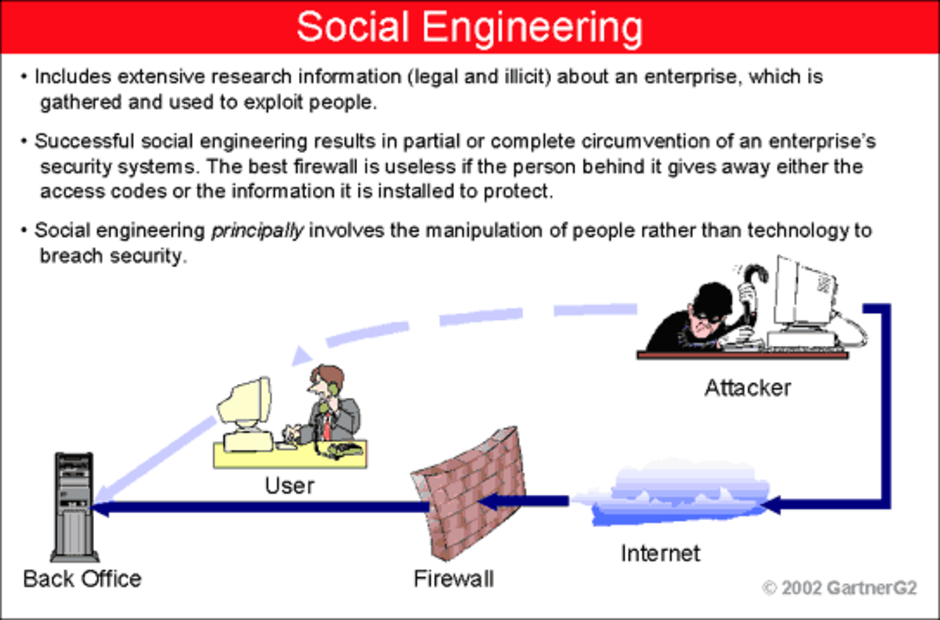

2.โซเชียล เอนจิเนียริ่งเป็นวิธีหลักในการโจมตี (Social Engineering Attack)

การโจมตีในลักษณะนี้ ผู้โจมตีจะมุ่งเป้าไปที่ผู้ใช้ปลายทางและพยายามขโมยข้อมูลความลับจากผู้ใช้ หรือหลอกล่อให้ผู้ใช้ดาวน์โหลดมัลแวร์ เช่น ผู้โจมตีส่งอีเมล์ให้บุคคลอื่นโดยหลอกว่าเป็นผู้ดูแลระบบ และถามรหัสผ่านหรือชักจูงให้เหยื่อเปิดไวรัสที่แนบมาพร้อมกับอีเมล์ เป็นต้น ซึ่งเป็นวิธีการที่ได้รับความนิยมมากขึ้น เนื่องจากไม่เกี่ยวข้องกับช่องโหว่ในระบบปฏิบัติการและเว็บบราวเซอร์ของเครื่องคอมพิวเตอร์เหยื่อ แต่มุ่งเป้าไปที่ผู้ใช้งานโดยตรง ด้วยเหตุนี้โซเชียล เอ็นจิเนียริ่ง จึงเป็นวิธีการเบื้องต้นที่แพร่หลายในปัจจุบัน และคาดว่าจะมีเทคนิคการโจมตีที่สลับซับซ้อนยิ่งขึ้นในปี 2553

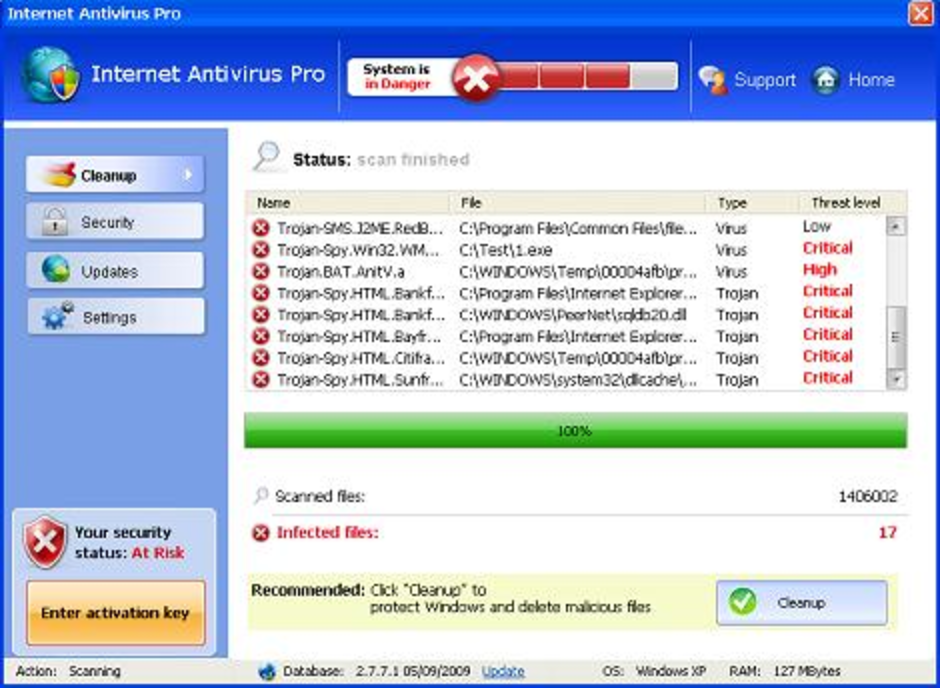

3.ผู้ขายซอฟท์แวร์ประเภท "Rogue Security Software" จะเพิ่มความพยายามมากขึ้น

คาดว่าการแพร่กระจาย Rogue Security Software หรือมัลแวร์ที่พยายามลวงให้ผู้ใช้จ่ายเงินซื้อผลิตภัณฑ์ปลอม จะเพิ่มจำนวนขึ้น โดยการโจมตีคอมพิวเตอร์ของผู้ใช้งาน เพื่อทำให้เครื่องนั้นใช้การไม่ได้ หรือการ “เข้ารหัส” ไฟล์แล้วเรียกเงินค่าไถ่จากเจ้าของเครื่องนั้น ซึ่งผู้ขายซอฟต์แวร์จะเปลี่ยนชื่อซอฟท์แวร์แอนตี้ไวรัสแจกฟรีที่สามารถดาวน์โหลดได้ทั่วไป มาใช้เป็น “สินค้า” เพื่อเสนอขายให้กับผู้ใช้ที่ไม่รู้ข้อเท็จจริง และเข้าใจว่าต้องจ่ายเงินซื้อซอฟต์แวร์ดังกล่าว

4.การโจมตีผลการค้นหาเสิร์ชเอนจิ้น (SEO Poisoning attack)

การโจมตีในลักษณะนี้เกิดขึ้นเมื่อแฮกเกอร์โจมตีผลการค้นหาจากเสิร์ชเอนจิ้น เพื่อส่งลิงค์ของตนให้อยู่สูงกว่าผลการค้นหาทั่วไป เมื่อผู้ใช้ค้นหาคำค้นที่เกี่ยวข้อง ลิงค์ที่มีมัลแวร์จะปรากฏใกล้กับตำแหน่งสูงสุดของผลการค้นหา ทำให้เกิดจำนวนคลิกไปยังเว็บมุ่งร้ายที่มากยิ่งกว่าเดิมหลายเท่า เมื่อมีการรณรงค์ตรวจจับและลบลิงค์ดังกล่าวออกจากผลการค้นหา ผู้โจมตีก็จะเปลี่ยนเส้นทางของบอทเน็ตไปยังคำค้นใหม่ที่เหมาะกับเวลาและสถานการณ์ และอาจก่อให้เกิดปัญหาที่ผู้ใช้บริการไม่ให้ความเชื่อถือในผลการค้นหา ตราบใดที่ผู้ให้บริการยังไม่เปลี่ยนวิธีการบันทึกและแสดงผลลิงค์

5.โปรแกรมเสริมสำหรับเครือข่ายสังคมจะถูกใช้เพื่อการหลอกลวง

ด้วยความนิยมของเว็บไซต์เครือข่ายสังคมที่มีการเติบโตอย่างสูง ประกอบกับเว็บไซต์ดังกล่าวยอมให้นักพัฒนาโปรแกรมสามารถเข้าถึงเอพีไอ (API) และพัฒนาแอพพลิเคชั่นเสริมสำหรับผู้ใช้เครือข่ายสังคมได้ ด้วยเหตุนี้จึงมีผู้โจมตีที่พยายามบุกรุกช่องโหว่ในแอพพลิเคชั่นเสริมดังกล่าว จึงคาดว่าจะมีความพยายามในการหลอกลวงผู้ใช้เพิ่มขึ้น เช่นเดียวกับเจ้าของเว็บไซต์ที่พยายามสร้างมาตรการในการแก้ไขภัยคุกคามเหล่านี้เพื่อสร้างความปลอดภัยให้กับผู้ใช้งาน

6.บริการ Short URL จะกลายเป็นเครื่องมือสำหรับฟิชชิ่ง (Short URL Phishing)

บริการ Short URL หรือการย่อลิงค์ URL ให้สั้นลง ที่นิยมทำกันเวลาโพสต์ลิงค์ที่อยากเผยแพร่บนเว็บบอร์ดหรือเว็บไซต์ประเภทเครือข่ายสังคมนั้น เนื่องจากผู้ใช้มักไม่ทราบว่าลิงค์ URL ที่ย่อให้สั้นแล้วนั้นจะพาไปที่ไหน ผู้โจมตีฟิชชิ่ง (phishing) จึงสามารถซ่อนลิงค์เพื่อล่อลวงผู้ใช้งานที่ไม่ระแวดระวัง และไม่คิดก่อนคลิกได้ โดย Short URL นี้จะเป็นภัยคุกคามที่ผสมผสานกับหลายเรื่อง ไม่ว่าจะเป็นการค้นหาบน Search Engine, การทำลิงค์บน SEO หรือแม้แต่การสนทนาออนไลน์ผ่านระบบคอมพิวเตอร์หรืออุปกรณ์มือถือ ก็สามารถซ่อนลิงค์ URL มุ่งร้ายไปกับผู้ให้บริการ short URL ได้เช่นกัน

ด้วยเหตุนี้จึงมีแนวโน้มที่จะนำ Short URL มาใช้ในการแพร่กระจายแอพพลิเคชั่นหลอกลวง เพิ่มมากขึ้น ทั้งยังมีความพยายามหลีกเลี่ยงระบบกลั่นกรองสแปม โดยคาดว่าผู้ส่งสแปมจะใช้บริการย่อลิงค์ให้สั้นเพื่อใช้กระทำการที่มุ่งร้าย ดังนั้น จึงควรใช้บริการ short URL ที่สามารถตรวจสอบภัยคุกคามได้ เช่น SRAN short URL (http://sran.org) ที่มีบริการตรวจหาฟิชชิ่ง (phishing) และภัยคุกคามจาก URL ต้นฉบับได้ เป็นต้น

7.มัลแวร์ในระบบปฏิบัติการแม็คและอุปกรณ์พกพาจะเพิ่มมากขึ้น

รูปแบบและจำนวนการโจมตีที่ออกแบบมาเพื่อระบบปฏิบัติการหรือแพลตฟอร์มหนึ่งๆ เช่น วินโดวส์, แม็ค, สมาร์ทโฟน นั้น มีความสัมพันธ์โดยตรงกับส่วนแบ่งทางการตลาดของแพลตฟอร์มนั้น ๆ เนื่องจากผู้สร้างมัลแวร์ต้องการรายได้สูงสุด ช่วงหลายปีที่ผ่านจึงเห็นภาพการโจมตีระบบปฏิบัติการวินโดวส์เป็นหลัก แต่ในปี 2552 จะเห็นได้ชัดว่าระบบปฏิบัติการแม็คและสมาร์ทโฟน ตกเป็นเป้าหมายการโจมตีมากขึ้น เช่น บอทเน็ต "Sexy Space" ที่โจมตีระบบปฏิบัติการซิมเบียน และโทรจัน "OSX.lservice" ที่โจมตีระบบแม็ค

เนื่องจากแม็คและสมาร์ทโฟน มีความนิยมเพิ่มสูงขึ้นอย่างต่อเนื่อง และคาดว่าจะมีส่วนแบ่งตลาดเพิ่มมากขึ้นในปี 2553 จึงคาดว่าจะมีผู้โจมตีที่อุทิศเวลาเพื่อสร้างมัลแวร์ที่โจมตีอุปกรณ์เหล่านี้มากขึ้นเช่นกัน

8.ผู้ส่งสแปมปรับตัว ทำให้จำนวนสแปมผันผวน

นับตั้งแต่ปี 2550 สแปมมีจำนวนเพิ่มขึ้นเฉลี่ยร้อยละ 15 ถึงแม้ว่าจำนวนสแปมเมล์จะไม่เพิ่มขึ้นในระยะยาว แต่ก็เป็นที่แน่ชัดว่าผู้ส่งสแปมยังไม่ยอมเลิกราง่าย ๆ ตราบใดที่ยังมีเหตุจูงใจทางการเงินอยู่ ในขณะเดียวกันผู้ส่งสแปมยังต้องปรับตัวให้เข้ากับความซับซ้อนของซอฟต์แวร์รักษาความปลอดภัย, การแทรกแซงของผู้ให้บริการอินเทอร์เน็ต ตลอดจนรัฐบาลในหลายประเทศที่หันมาให้ความสำคัญกับภัยคุกคามเครือข่ายสารสนเทศมากขึ้น

ทั้งนี้คาดว่าผู้ส่งสแปมจะปรับตัวและหาวิธีส่งสแปมผ่าน IM หรือ Instant Messaging มากขึ้น เนื่องจากเหล่าสแปมเมอร์ (Spammer) ค้นพบวิธีใหม่ในการเอาชนะเทคโนโลยี CAPTCHA (การกรอกรหัสก่อนส่งข้อความ) การโจมตีโปรแกรมประเภท IM นี้จึงน่าจะมีแนวโน้มเพิ่มมากขึ้น ด้วยการส่งข้อความสแปมที่ผู้รับไม่ต้องการและมีลิงค์มุ่งร้าย โดยเฉพาะการโจมตีที่มุ่งเป้าไปที่การขโมยแอคเคานต์ IM เพื่อนำไปกระทำการไม่เหมาะสม

9.เกิดมัลแวร์ที่ออกแบบมาเพื่องานเฉพาะด้าน

ในปี 2552 ได้มีการค้นพบมัลแวร์ที่ออกแบบมาเพื่อทำงานเฉพาะด้าน ซึ่งมีเป้าหมายโจมตีระบบเอทีเอ็ม ชี้ให้เห็นว่ามีการล่วงรู้กระบวนการทำงานภายในตลอดจนช่องโหว่ที่สามารถโจมตีได้ คาดว่าแนวโน้มนี้จะยังดำเนินต่อไป รวมถึงความเป็นไปได้ของมัลแวร์ที่สามารถโจมตีระบบเฉพาะทางอื่นๆ อีก เช่น ระบบการโหวตผ่านเครือข่ายโทรศัพท์ที่เชื่อมต่อกับรายเรียลลิตี้โชว์หรือการแข่งขันรูปแบบต่าง เป็นต้น

10.วินโดวส์ 7 จะตกเป็นเป้าโจมตี

วินโดวส์ 7 เป็นระบบปฏิบัติการใหม่ที่เพิ่งเปิดตัวไปไม่นาน จึงคาดว่าจะมีผู้ใช้งานเพิ่มมากขึ้นทั้งบนเครื่องคอมพิวเตอร์และสมาร์ทโฟน เป็นช่องทางใหม่ให้ผู้โจมตีระบบคิดค้นไวรัสสายพันธุ์ใหม่ รวมทั้งมัลแวร์รูปแบบอื่น เพื่อเจาะและทำลายระบบปฏิบัติการนี้ในระยะเวลาอันใกล้อย่างแน่นอน ไม่ว่าไมโครซอฟต์จะทดสอบระบบก่อนวางตลาดอย่างละเอียดเพียงใด แต่หากโค้ดมีความซับซ้อนมาก ก็ยิ่งมีโอกาสสูงที่จะมีช่องโหว่ที่ยังค้นไม่พบเช่นกัน

ใน แนวโน้มภัยคุกคาม และความมั่นคงปลอดภัยของระบบเทคโนโลยีสารสนเทศปี 2553

ความเห็น (0)

ไม่มีความเห็น